⁶ 북한의 가상자산 탈취방식이나 사례는 사이버 범죄수사와 관련되어 있어 공개된 것보다 공개되지 않은 사례가 더 많은 것으로 보임. 아울러, 자금출처에 대해 밝히길 꺼려하는 일부 투자자들이 의도적으로 피해사실을 밝히지 않은 경우도 있어 미처 확인되지 않은 사례가 더 많을 것으로 보임

⁷ 유동열, “대남간첩공작의 본산 정찰총국 해부”, 「북한」 2015년 8월(통권 524호),서울 : 북한연구소, 2015. pp.68~74

⁸ ‘라자루스(Lazarus)’는 2011년 소니픽처스 해킹사건을 조사하던 보안업체가 지은 이름. 이 조직은 해킹 당시 스스로를 ‘평화의 수호자(Guardians of Peace)’라고 부른 적이 있으나 보안업체는 해커가 남긴 흔적 중 게임 ‘디아블로’의 등장 하는 캐릭터 이름인 ‘라자루스’를 사용한 흔적을 발견하고 명명했다고 함

⁹ 해커조직의 이름은 발견한 보안회사나 정보기관이 이름을 짓는 경우가 있으며, 공격 방식이나 해커조직이 남긴 흔적(아이디 등)을 근거로 별칭을 짓는 경우가 다수

¹⁰ 한국의 국방부는 정찰총국과 산하 조직 인원을 약 6,800명으로 추정. 국방부, 「2020 국방백서」, 서울 : 국방부, 2020

¹¹ 소니픽처스 해킹 사건 : 김정은 위원장을 비하하는 내용이 담긴 영화가 개봉되자 북한 해커조직(라자루스)이 제작사인 소니 픽쳐스를 해킹하면서 보복한 사건

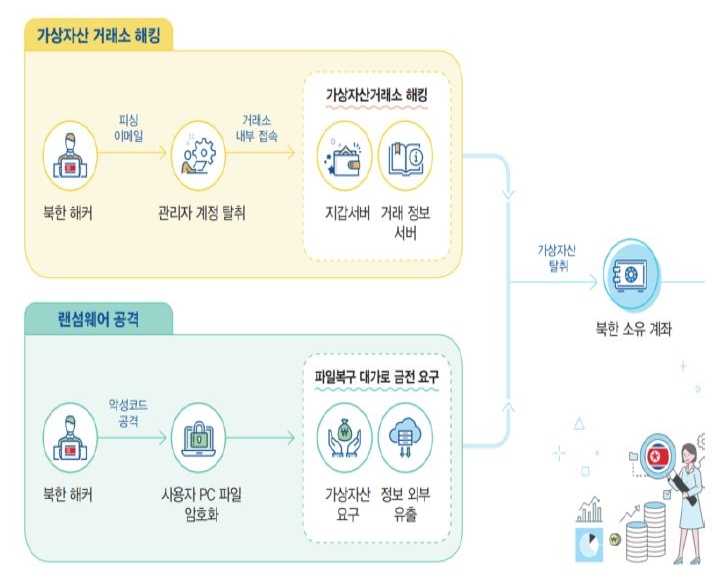

¹² 워너크라이 사건 : 2017년 5월 12일, 영국, 러시아 등 전세계 150여개 국에 대규모 피해를 발생시킨 랜섬웨어 감염사건. 당시 마이크로소프트(MS)의 윈도우 취약점을 악용하여 PC유저가 자신도 모르게 감염PC를 확산시킨 사건

¹³ 랜섬웨어(Ransomware) : 몸값(Ransom)과 소프트웨어(Software)의 합성어. 시스템을 잠그거나 데이터를 암호화해 사용할 수 없도록 한 뒤, 이를 인질로 금전을 요구하는 악성 프로그램을 말함. 미국 국가안보국(NSA)가 개발한 해킹툴이 도난당했는데 이를 훔쳤다고 밝힌 해커단체 Shadow Brockers(섀도 브로커스)가 개량하여 만든 해킹툴

¹⁴ 2011년 미국 소니픽처스를 해킹했던 가해자를 북한 해커조직으로 밝혀낸 미국 보안업체 ‘Fire Eye(파이어아이)’가 해커조직을 명명하는 방식. 이들은 ‘APT+번호’ 형태로 해커조직을 명명하는데 Fire Eye는 북한의 해커조직으로 ‘APT37’, ‘APT38’을 지칭하고 있음

를%20통한%20자금세탁%20시도사례.JPG)